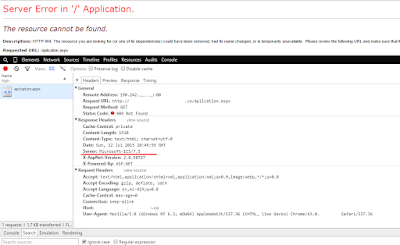

Figura 1: GOOGLE HAKING

El Google Haking Es la búsqueda de información, a través de Parámetros de Búsqueda Avanzados de Google "PEBAG"y fue dada a conocer en DefCon XI, una de las reuniones mas importantes de Seguridad Informática celebradas en Latinoamérica mediante una charla presentada por Johnny Long a quien se le conoce como el padre de Google Hacking.

DEFCON 13: Google Hacking for Penetration Testers

desde sus inicios el Google Haking, ha seguido siendo una herramienta infalible de reconocimiento pasivo en la caja de técnicas de los analistas de seguridad, pentesters y demás categorías de expertos, esta técnica es tan compleja que permite que permite la recolección de información sensible de personas particulares, empresas públicas o privadas

Al realizar la busqueda de información, a través de Parámetros de Búsqueda Avanzados de Google "PEBAG",podemos conseguir información sensible suficiente sobre un objetivo, como, archivos de configuración, paneles de servidores, puntos de acceso, claves y contraseñas de sistemas, ver videos privados, datos personales, números telefónicos, e-mails, hashes, errores de programación, y algo para lo que mas a sido utilizado el "PEBAG",es la búsqueda de puntos vulnerables para injección de código arbitrario, todo dependerá de la creatividad y el ingenio del usuario atacante, analista o un usuario común ya que dependiendo de nuestra creatividad, combinada con esta podríamos conseguir cosas como:

1) Datos de configuración de servidores Web y de redes.

2) Datos de acceso a bases de datos. Mensajes y advertencias de errores de programación.

3) Datos personales, o sensibles de alguna compañía.

4) Búsquedas aleatorias de Victimas de Hacking.

5) Números y claves de tarjetas de crédito.

6) Claves y cuentas de correo.

7) Acceso a archivos logs.

8) Datos específicos de Sistemas

9) Operativos.

10) Bases de datos de usuarios y contraseñas.

11) Puntos de acceso a paneles de administración de servidores Web.

12) Consultas y mapeado de servidores.

Se pueden escribir cientos de cosas encontradas a través de esta técnica,entre las cuales se encuentran vulnerabilidades criticas de los sistemas informáticos.

Espero que les quede claro, el para que sirve en si la técnica de Google Haking, pero dejando a un lado la teoría la cual era necesaria,comenzare con las demostraciones:

Primero veremos una pequeña lista de comandos utilizados, y para que sirve en si cada uno de ellos:

Comando

|

Acción

de Google Hacking

|

site:

|

Realiza

la búsqueda dentro de la dirección del sitio web que introduzcamos a

continuación.

|

intext:

|

Búsca

páginas web que contengan las keywords dadas dentro del texto plano de la

web.

|

inurl:

|

Busca

las keywords dentro de las direcciones o url de las webs.

|

intitle:

|

Busca

las keywords dentro de las etiquetas <h>, es decir en los títulos.

|

filetype:

|

Especifica

el tipo de archivo de la búsqueda, siempre se acompaña de la extensión del

archivo .doc, .pdf, .html, etc.

|

daterange:

|

Buscará

entre un rango de datos.

|

author:

|

Realiza

una búsqueda de los documentos y webs de un autor.

|

allintext:

|

Todo en

el texto.

|

allinurl:

|

Todo en

la url. indexa la pagina

|

allintitle:

|

Todo en

los títulos.

|

inanchor:

|

Búsca

en el texto ancla de la web.

|

ahora iremos con las demostraciones:

filetype:txt site:gov.co "password"

Figura 2: Busqueda avanzada

Figura 3: Password y Usuarios Conseguidos en el Primer Enlace

Nota:Esta novedad ya fue reportada a Colcert -Colombia y al administrador del sitio,quienes se encargaron de arreglarla,pues los usuarios se encontraban activos y la pagina se indexaba,lo cual permitía el acceso a las configuraciones del servidor.

al utilizar esta misma búsqueda de archivos en texto plano nos podemos dar cuenta de las cosas tan increíbles que se puedes conseguir, como licencias y usuarios de software.

Por ahora creo que dejare hasta aqui mas adelante contare mas sobre el tema, especialmente sobre la búsqueda de vulnerabilidades,actualmente el centro mas grande de comandos de búsqueda avanzada de Google es Exploit DataBase

Hasta Pronto...

al utilizar esta misma búsqueda de archivos en texto plano nos podemos dar cuenta de las cosas tan increíbles que se puedes conseguir, como licencias y usuarios de software.

Por ahora creo que dejare hasta aqui mas adelante contare mas sobre el tema, especialmente sobre la búsqueda de vulnerabilidades,actualmente el centro mas grande de comandos de búsqueda avanzada de Google es Exploit DataBase

Hasta Pronto...