En el post anterior sea podido observar claramente los parámetros de configuración utilizados por el protocolo ICA, pero surge algo muy importante y es como encuentro los ficheros .ica y como puedo explotar esta vulnerabilidad. a continuación podrás observar cada uno de los pasos realizados para llegar a explotar dicha vulnerabilidad en un 100%

¿Como buscar ficheros .ica?

¿Como buscar ficheros .ica?

Como anteriormente sea hablado cobre las ventajas de los buscadores como lo son Google y Bing ,que me permiten a través de parámetros de búsqueda avanzada especificar lo que se esta buscando en este caso Utilizariamos en Google Ext:ica InitialProgram

Figura 1. Parámetros de búsqueda Para ficheros .ica

En la anterior Figura dia de hoy se observan 216 ficheros .ica que se encuentran publicados en Internet, segun la recopilacion realizada por Google Chrome,ahora procederemos a realizarla con bing

Figura 2. Parámetros de búsqueda para fichero .ica en Bing

Para Sorpresa nuestra en Bing al utilizar Filetype:txt InitialProgram los resultados han sido mas alentadores que en Google Chrome, pues nos ha arrojado 3.760 resultados de ficheros .ica

¿Como buscar el msi del cliente Citrix?

Antes de logra explotar con facilidad esta vulnerabilidad necesitamos el ejecutable del cliente Citrix ,para lo cual utilizaremos los siguientes parámetros de búsqueda especificados para Google Chrome

Los resultados de la búsqueda son un par de enlaces los cuales muestran la ubicación exacta del login de Citrix, este se debe a que cuando se realiza la publicación de una aplicación esta debe trabajar en un directorio exclusivo del servidor,estando dentro nos encontraremos con el login de Citrix

En la parte del login no tocaremos nada, sin embargo nos fijaremos bien en el enlace de la parte inferior, el cual nos permite descargar el ejecutable del cliente Citrix, al dar doble clic sobre el enlaces automáticamente comenzara la descarga

Una ves descargado el ejecutable procederemos a realizar la instalación de nuestro cliente Citrix, para lo cual daremos doble clic sobre el ejecutable descargado. al cual le otorgaremos los permisos necesarios para su instalación, en este punto es necesario tener cuidado puesto que muchas veces puedes estar dando el acceso total a tu equipo desde el servidor.

La instalación es uno de los pasos mas sencillos e intuitivos, en el punto de la imagen anterior solo debemos esperar a que cargue el instalador y después de eso aceptar la licencia y listo tendremos en un par de minutos nuestro cliente Citrix descargado.

En el siguiente post se hablara de como utilizar el Cliente Citrix para poder ingresar al servidor a través de la aplicación publicada y se mostraran como explotar esta vulnerabilidad teniendo en cuenta los archivos de extensión .ica.

Hasta Pronto...

¿Como buscar el msi del cliente Citrix?

Antes de logra explotar con facilidad esta vulnerabilidad necesitamos el ejecutable del cliente Citrix ,para lo cual utilizaremos los siguientes parámetros de búsqueda especificados para Google Chrome

- inurl:"NFuse16/login.asp"

- inurl:"NFuse17/login.asp"

- inrul:"Citrix/MetaframeXP/default/login.asp"

Figura 3. Parámetros de búsqueda para msi del Ciente Citrix

Los resultados de la búsqueda son un par de enlaces los cuales muestran la ubicación exacta del login de Citrix, este se debe a que cuando se realiza la publicación de una aplicación esta debe trabajar en un directorio exclusivo del servidor,estando dentro nos encontraremos con el login de Citrix

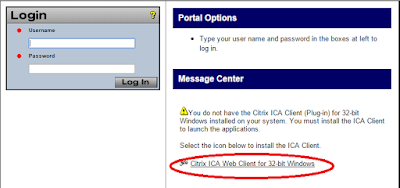

Figura 4. Login de Citrix con el Msi descargable

En la parte del login no tocaremos nada, sin embargo nos fijaremos bien en el enlace de la parte inferior, el cual nos permite descargar el ejecutable del cliente Citrix, al dar doble clic sobre el enlaces automáticamente comenzara la descarga

Figura 5. ejecutable descargado

Una ves descargado el ejecutable procederemos a realizar la instalación de nuestro cliente Citrix, para lo cual daremos doble clic sobre el ejecutable descargado. al cual le otorgaremos los permisos necesarios para su instalación, en este punto es necesario tener cuidado puesto que muchas veces puedes estar dando el acceso total a tu equipo desde el servidor.

Figura 6 . ejecutable descargado

Figura 7 . asistente de instalación Cliente Citrix

En el siguiente post se hablara de como utilizar el Cliente Citrix para poder ingresar al servidor a través de la aplicación publicada y se mostraran como explotar esta vulnerabilidad teniendo en cuenta los archivos de extensión .ica.

Hasta Pronto...

No hay comentarios:

Tu Comentario Es Importante